网络安全警报:大品牌子域名遭黑客滥用

关键要点

超过8000个主要品牌的子域名被滥用,导致大量垃圾邮件和恶意邮件。恶意活动被称为“SubdoMailing”,利用知名品牌的信誉。邮件通过图像避免文本过滤,触发一系列重定向,导致盈利内容。网络安全专家警告这种现象将可能导致更多的网络诈骗和恶意活动。最近,一项研究揭示了超过8000个隶属于或与主要品牌相关的子域名被恶意操作,导致大量垃圾邮件和恶意邮件轻易绕过大多数常见的安全防护措施。

根据 Guardio Labs 在 Medium 上的博客文章 的报道,这一恶意行为被称为“SubdoMailing”,其利用了诸如MSN、VMware、McAfee、《经济学人》、康奈尔大学、CBS、漫威和eBay等知名品牌所带来的信任。

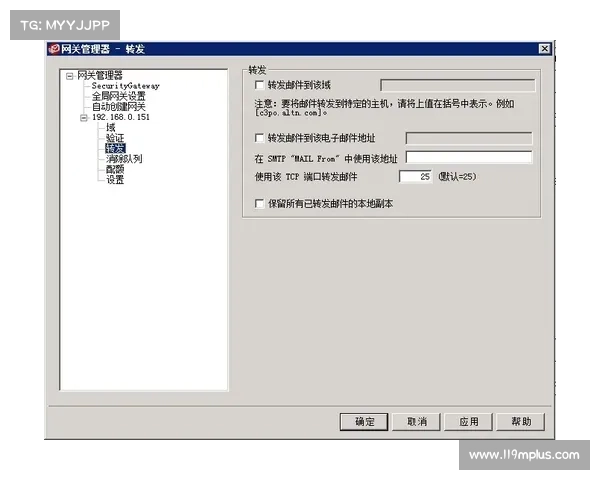

在一封恶意邮件的例子中,研究人员显示了其巧妙地以图像形式构造,以躲避基于文本的垃圾邮件过滤器。邮件触发一系列通过不同域的点击重定向,这些重定向会检查设备类型和地理位置,最终导致量身定制的内容,以最大化利益。内容可能从烦人的广告或联盟链接,到更具欺骗性的策略,如问卷诈骗、钓鱼网站,甚至是旨在直接骗取金钱的恶意软件下载。

Guardio Labs的负责人Nati Tal表示:“我们显然面临着一项庞大的操作,其特点是巨额支出与可观的收益。”

通过劫持子域名来提升发送域的信誉是网络犯罪分子确保邮件可靠送达受害者收件箱的一个手段。Netcraft的产品战略副总裁罗伯特邓肯表示,他的团队也观察到了使用二维码绕过基于URL的安全控制,以及恶意分子利用像SendGrid这样的合法邮件投递服务,最近针对SendGrid自身客户的 活动。

一元机场节点官网邓肯表示:“连同URL缩短服务、根据不同访客路由请求的重定向工具及其他隐匿技术,这些手段都是网络犯罪分子争取进入收件箱的战斗的一部分。”同时,SPF、DKIM和DMARC仍然是防御者武器库中的一项有效武器,能够显著改善组织的邮件发送状态,保护自身品牌。

邓肯解释说,邮件是在安全性并不是首要考虑的时代设计的。SPF、DKIM和DMARC都是事后添加的,并且效果不尽如人意。他们的部署已变得相当复杂,并且正如这项研究所示,需要精心维护,以避免被网络犯罪分子利用。

“随着谷歌Gmail和雅虎 邮件发送者要求的日益严格,我们预计网络犯罪分子将越来越具创造性,寻求利用薄弱的DMARC、SPF和DKIM设置来继续大规模发送恶意邮件,”邓肯说。

SlashNext的首席执行官帕特里克哈尔表示,行业对受信域有一种虚假的安全感,因为这些域从未完全安全。他指出,团队已经发现成千上万的恶意子域隐藏在受信域名中。目前,哈尔表示在SlashNext的威胁信息中,有149345个在合法受信域名上的活跃钓鱼威胁URL。

“虽然拥有DMARC、DKIM和SPF很重要,但并不能检测这些威胁,”哈尔表示。“在安全体系中,拥有像计算机视觉这样的AI技术至关重要,以便看透域名声誉,检测那些隐藏在合法网站上的威胁。”